Dans un contexte mondial où les cyberattaques d’ampleur se multiplient, la sécurité informatique est devenue une priorité d’Etat. La numérisation des réseaux électriques intelligents exposent plus fortement le secteur de l’énergie aux logiciels malveillants. Les pirates développent des virus toujours plus dangereux et ciblés, qui peuvent paralyser une centrale, et provoquer un black-out aux conséquences catastrophiques. Première partie de notre analyse, centrée sur la nature de la menace.

Le secteur de l’énergie, et tout particulièrement celui de l’électricité, s’appuie de plus en plus massivement sur l’informatique et la numérisation. Nous assistons au développement des solutions smart grids, de la connectivité, de l’observabilité et du pilotage numérique du réseau – tant pour des raisons d’efficacité que de flexibilité, indispensabes pour intégrer plus de renouvelables.

Du vol des données à la prise de contrôle des centrales électriques

Cette mutation fait naître des vulnérabilités. A petite échelle, les hacks de système de collecte de données pourraient exposer des informations confidentielles, parfois sensibles, sur des particulier ou des entreprises.

Mais cette numérisation généralisée recèle un risque bien plus grand : celui de cyberattaques d’ampleur contre un système énergétique, local ou national, dont les conséquences pourraient être désastreuses. Prendre le contrôle d’une centrale ou d’un réseau électrique pourrait permettre aux assaillants de déclencher un black-out, d’une durée plus ou moins longue. Sans électricité, la majorité des sociétés, notamment occidentales, s’écrouleraient en quelques jours. Le risque est donc considérable. Il est, surtout et malheureusement, bien réel. Nos collègues de Numerama ont exploré cette question dans un dossier remarquablement bien documenté.

Natanz, la première chute d’une centrale

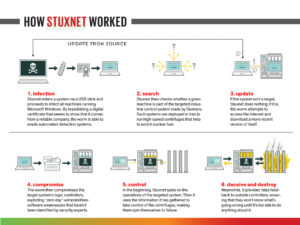

Deux cyberattaques ont particulièrement marqué le secteur de l’énergie. La première est celle de la centrale nucléaire de Natanz, en Iran, en 2010. Un logiciel malveillant, nommé Stuxnet, est introduit dans le site ultra-sécurisé par une clé USB apportées par des agents doubles d’un groupe d’espionnage iranien.

Stuxnet a été conçu sur mesure pour viser le convertisseur de fréquence qui contrôlait la vitesse des moteurs des centrifugeuses de la centrale. Il a pris le contrôle de ces moteurs et les a fait accélérer et ralentir à grande vitesse, jusqu’à leur destruction totale. Interrompant brutalement le fonctionnement de la centrale. Il a fallu des mois de réparations pour la remettre en service.

L’Ukraine face au black-out

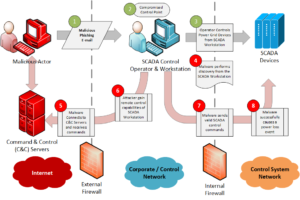

Cinq ans plus tard, en Ukraine, en 2015 puis en 2016, deux virus, Black Energy puis Industroyer ont pris pour cibles les centrales électriques d’Ukrenergo, un des principaux fournisseurs du pays. 230 000 habitants se retrouvent plongés dans le noir pendant de une à six heures.

Les deux logiciels visaient les systèmes de surveillance et de contrôle automatisés des équipements de la centrale (SCADA). En les désactivant, ils ont rendu la centrale aveugle, et ont provoqué son arrêt. Signe de l’évolution des technologies : là où Stuxnet avait été conçu sur mesure pour Natanz, Industroyer est un virus mutant, capable de se reconfigurer en fonction de ses cibles.

Intrusions dans les centrales et équilibre de la terreur entre Russie et Etats-Unis

Depuis les intrusions n’ont cessé de se multiplier. En mars 2018, le Département de la Sécurité Intérieure américain révèle qu’un groupe de pirates informatiques, baptisé Dragonfly, a pénétré à plusieurs reprises dans son réseau d’énergie. Le groupe, que les experts jugent aux ordres de la Russie, pourrait actuellement couper plusieurs centrales américaines dans la seconde ou presque.

Equilibre des forces oblige, des hackers missionnés par le gouvernement américain auraient, eux aussi, réussi à atteindre des points critiques du réseau électrique russe. Et auraient fait comprendre à Moscou qu’ils pouvaient lancer des représailles dévastatrices si la Russie s’amusait à vouloir provoquer un black-out chez l’Oncle Sam. Le gouvernement de Donald Trump continue d’ailleurs d’investir massivement dans la cybersécurité.

Une sorte d’équilibre de la terreur 2.0, où les deux géants prouvent à l’autre leur capacité de nuire, pour se dissuader mutuellement d’attaquer. Une situation qui rappelle les heures les plus sombres de la guerre froide.

Un acte de guerre, qui peut déclencher une riposte militaire

Une prise de contrôle d’un actif énergétique est d’ailleurs considéré, en droit international, comme un acte de guerre. Si l’assaillant est clairement identifié (ce qui est tout sauf évident, les groupes de hackers s’arrangeant pour n’être jamais reliés ouvertement à leurs commanditaires étatiques), l’Etat attaqué peut répliquer militairement.

En 2017, un virus nommé Triton est repéré dans le système informatique de l’usine pétrochimique de Tasnee, en Arabie Saoudite, avant qu’il ait eu le temps de nuire. Son but : rendre inopérante le contrôleur Triconex de la centrale, qui régule le voltage, la pression et la température des différents composants de l’installation.Quelles auraient été les conséquences s’il avait réussi sa mission ? Le complexe aurait, tout simplement, explosé…

Des milliers de tentatives, mais (heureusement) très peu de réussites

2018 a vu survenir d’autres cyberattaques contre des installations énergétiques occidentales, à nouveau aux Etats-Unis, mais aussi au Royaume-Uni, en Suisse, en Turquie. La France a également été régulièrement visée, sans réussite, par des « tentatives d’intrusion de systèmes de cartographie liés au secteur de l’énergie, qui n’avait qu’un but : la préparation d’actions violentes futures. », selon Guillaume Poupard, directeur de l’Agence nationale de la sécurité informatique (Anssi), lors d’une audience au Sénat en octobre 2018.

Pour autant, les cyberattaques réussies contre le réseau électrique demeurent rares : un vingtaine dans le monde depuis 1982. Mais les tentatives d’intrusion sont de plus en plus nombreuses : en 2016, la RTE a fait face à 4 300 cyberattaques par mois, un chiffre qui a grimpé à 5 800 en 2017. La nature de ces attaques n’a pas été révélée par le gestionnaire, et aucune n’a d’ailleurs abouti.

Pour autant la menace est réelle, et de plus en plus prégnante, imposant des réactions appropriées. Rendez-vous demain, dans la suite de note étude, pour évoquer les points de vulnérabilité des réseaux électriques, et les stratégies mises en place pour assurer une cybersécurité efficace.